La criptografía y la Seguridad Informática

Criptografía, división de la informática, es la ciencia que estudia las técnicas de proteger la información (texto plano), transformándola a un formato seguro (texto cifrado). Este proceso, llamado cifrado o encriptado evita que los mensajes lleguen a destinatarios no deseados.

Aplicaciones de la criptografía

Comunicaciones seguras. tráfico web e inalámbrico con:

https = hyper text transfer protocol secure (Protocolo seguro de transferencia de hipertexto)

SSL = Secure Sockets Layer (Capa de enchufes seguros)

TLS = Transport Layer secure (seguridad en la capa de transporte)

Cifrado de archivos de disco (Secure file encryption SFE):

Es una característica del software almacena información en el disco duro en formato cifrado.

Firmas digitales: es un esquema matemático para verificar la autenticidad de los mensajes o documentos digitales. Una firma digital es un mecanismo criptográfico que permite al receptor de un mensaje firmado digitalmente identificar al emisor de dicho mensaje.

Comunicaciones anónimas: A medida que la privacidad va tomando fuerza en Internet, cada vez son más los usuarios que deciden utilizar servicios de TOR y VPN para evitar dejar rastros en la red.

Como ejemplo, un usuario en Nueva York puede conectarse a un servidor VPN en Los Ángeles y cualquier sitio web al que acceda dirá que se encuentra en California, no en Nueva York.

Monedas digitales o criptomonedas: es un activo digital que emplea un cifrado criptográfico para garantizar su titularidad y asegurar la integridad de las transacciones, y controlar la creación de unidades adicionales, es decir, evitar que alguien pueda hacer doble gasto.

Otras aplicaciones:

Protocolos electorales.

Subastas privadas.

La prueba de conocimiento cero.

Los métodos matemáticos y su utilidad en criptografía

Los métodos utilizados en criptografía corresponden al área de la matemática modular o de campos finitos, pero con fines de facilitar la comprensión, utilizare las matemáticas de nivel de bachillerato o secundaria de la mayoría de los países del mundo.

En matemáticas una función es una expresión con dos variables:

Variable independiente (X): Es la que toma los valores del conjunto permitido que llamaremos dominio.

Variable dependiente (Y): Es el valor que resulta de evaluar la función, a estos resultados llamaremos codominio.

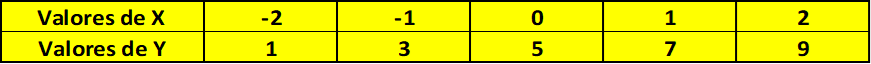

Ejemplo:

Tengo la función Y = 2 X + 5, si ahora tomo X = 2 y lo sustituyo en la función:

Y = 2 (2) + 5 = 9

Veamos otros valores.

La variable X toma cualquier número real, diremos:

Dominio = Números Reales

Como los valores que resultan de Y son también números reales, diremos:

Codominio = Números Reales

Este ejemplo cumple con dos condiciones importantes:

A cada valor de X le corresponde uno y solo un valor de Y. Decimos que esta función es uno a uno o inyectiva.

A cada valor de Y le corresponde uno y solo un valor de X. Decimos que esta función es sobreyectiva

Al cumplir las dos condiciones identificamos a esta función como Biyectiva y por tanto tiene una función inversa.

Función Inversa

La inversa del ejemplo anterior:

Y = ½ X - 5/2

Si sustituyo X=1, resulta:

Y = ½ (1) - 5/2 = -4/2= -2

Otros valores:

Los valores de X aquí son los valores de Y de la función anterior y viceversa.

Aplicación de las funciones inversas

Roberto desea enviar un mensaje (M) a su amiga Antonella, pero que nadie más conozca que la hora de la reunión será a las 4 de la tarde (16 horas).

Con ella previamente se ha puesto de acuerdo en utilizar las funciones:

Para encriptar o cifrar con la función E(X) = 2X + 5

Para descifrar el mensaje con la función D(X) = ½ X -5/2

Roberto sustituye la hora de la reunión (16 horas) y resulta:

E (16) = 2(16) + 5 = 37

Roberto envía el mensaje M= E = 37, Antonella ya sabe que debe descifrar el mensaje con la función D(X) = ½ X -5/2:

D(X) = ½ (37) -5/2

D(X)= 37/2 - 5/2 = 32/2

D(X)= 16

Por tanto, Antonella concluye que la reunión será a las 4 pm.

Conclusiones: El presente ejemplo es una ilustración simplificada de cómo trabajan las funciones en criptografía, las cuales deben cumplir que:

A cada elemento de X de la función, le corresponde uno y solo un elemento de Y. A cada valor de Y le corresponde uno y solo un valor de X.

Las funciones que cumplen las condiciones anteriores tienen inversa.

La función permite cifrar y la inversa descifrar mensajes.

En el siguiente artículo explicare la tercera condición para que la función de cifrado y su inversa de descifrado, sea efectiva, funcional y segura.